DISCLAIMER: Se l’amministratore del vostro sistema ha predisposto un firewall, è naturale che possa aver avuto le sue buone ragioni, così come è probabile che voi abbiate sottoscritto l’accordo di non aggirarlo. Non ci assumiamo comunque e per nessun motivo nessuna responsabilità di nessun tipo riguardo qualunque danno diretto o indiretto che possa derivare dall'uso di questa guida o del software compilato e pubblicato su questo sito. Per nessun motivo. Nessuno.

Premessa

Il firewall piercing è una tecnica molto nota per aver accesso "full internet" (solo TCP non UDP) anche quando si è dietro ad un firewall e su internet si trovano molte guide che vi consiglio di leggere innanzitutto per capire il problema. Capito il problema, sarà possibile utilizzare torrent, muli, e navigare in totale privacy anche dall'ufficio.

Prerequisiti

- conoscere una porta aperta sul firewall da perforare, tipicamente le porte HTTP 80 e HTTPS 443. In questo esempio si assume la porta 443

- nel sito del router, all'indirizzo http://192.168.1.1 sotto "Security -> Virtual Servers" aggiungerne uno così:

Nome: SSH o quello che vuoi

Indirizzo: 192.168.1.1

Porte esterne: 443 e 443

Porte interne: 22 e 22

- sempre nel sito del router sotto "Security -> IP Filtering Inbound" aggiungerne uno così:

Filter name: SSH o quello che vuoi

Protocol: TCP

Source IP address: vuoto

Source subnet mask: vuoto

Source port: vuoto

Destination IP address: 192.168.1.1

Destination subnet mask: 255.255.255.255

Destination port: 22

WAN Interfaces: spunta sia "Select all" che "pppoe_8_35_1/ppp_8_35_1"

- assegnare un nome dinamico al router, leggere una qualunque guida su google o andare direttamente su dyndns

- configurare il file ddns.conf presente nella cartella /etc della chiavetta USB del router in modo da mettere i parametri relativi a dyndns

A questo punto il vostro router è raggiungibile da internet in modalità sicura (SSH)

Attivazione del piercing

- sul proprio PC remoto dietro al firewall (in ufficio, a scuola, all'università, etc.), scaricare Putty in una cartella qualunque e avviarlo.

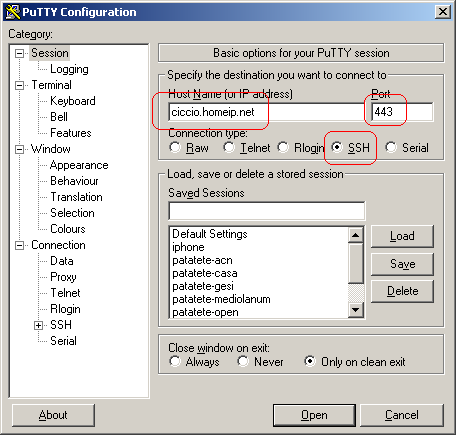

- inserire il proprio nome dinamico, ssh e la porta 443:

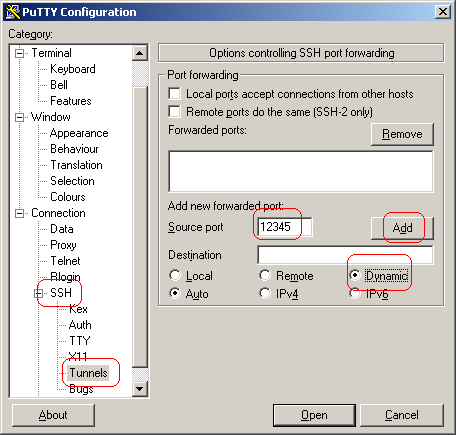

- cliccare su SSH -> Tunnels, inserire 12345 come Source Port, cliccare su Dynamic e Add:

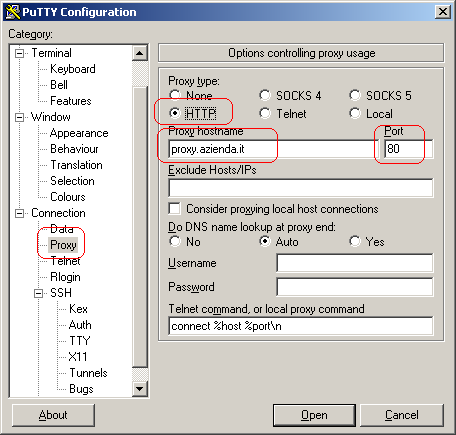

- se siamo anche dietro ad un proxy, cliccare Proxy ed inserire le informazioni necessarie:

- a questo punto premere Open: si aprirà la finestra di terminale e, dopo qualche secondo verrà richiesto il login al router. Inserite le credentials e voilà il piercing è avvenuto: abbiamo creato un tunnel criptato fra il PC e il nostro router!

Utilizzo del tunnel

una volta attivato il tunnel fra il proprio PC ed il router è possibile utilizzare qualunque programma che supporty proxy di tipo SOCKS4 e SOCKS5, come per esempio:

- Filezilla

- Emule

- Firefox

- ...

configurando il programma per funzionare con questi dati:

Tipo di Proxy: SOCKS4 o 5

Indirizzo del Proxy: 127.0.0.1

Porta del Proxy: 12345

Per esempio, aprendo Filezilla e inserendo il proxy in Edit->Settings, sarà possibile fare scambio di file con il proprio router puntando Filezilla all'indirizzo 192.168.1.1

Tutto il traffico utilizzato attraverso il tunnel è assolutamente criptato e non visibile dai log aziendali.

Per poter utilizzare Internet Explorer sul tunnel vedere HTTP Tunnel

agawiki

agawiki